Se deberían determinar y documentar políticas básicas que gobiernen la creación, recopilación, almacenamiento, transmisión, intercambio, procesamiento y uso general de la información personal, organizacional y de la Propiedad intelectual en Internet.

Esto se relaciona con las Aplicaciones:

- Mensajería instantánea

- Blogging

- Intercambio de Archivos P2P

- Redes Sociales

Como parte de las políticas corporativas se deberían también incorporar declaraciones y sanciones relacionadas al mal uso de las aplicaciones en el Ciberespacio, para disuadir las practicas de mal uso por parte de los empleados y terceros en las redes corporativas o sistemas que acceden al Ciberespacio.

ISO 27032:2015 Clausula 12.5 Controles contra los ataques de ingeniería social

Los cibercriminales recurren cada vez mas a tácticas psicológicas o de ingeniería social para tener éxito.

Ejemplo 1: El uso de correos electrónicos que contienen una URL que dirige a los usuarios desprevenidos a sitios Web de Suplantación de identidad

Ejemplo 2: Correos electrónicos fraudulentos que le piden a los usuarios dar su información de identificación personal o información relacionada a propiedad intelectual corporativa

La proliferación de las redes sociales y lo sitios de comunidad provee nuevos vehículos que habilitan aun mas la realicen de fraudes y estafas insólitas. De manera creciente, dichos ataques también están trascendiendo la tecnología, mas allá de los sistemas de PC y de la conectividad de red tradicional, aprovechando el uso de teléfonos móviles, redes inalámbricas (incluyendo bluetooth) y Voz sobre IP (VoIP)

Ejemplos de Políticas:

- Política de Gestión y Clasificación de Activos

- Política de Gestión de Desarrollo Seguro de Software

- Política de Gestión de Riesgos

- Política de Gestión y Respuesta a Incidentes de Ciberseguridad

- Política de Gestión de Continuidad del Negocio

Modelo de Política de Ciberseguridad

Algunas de las preguntas que pueden hacerse son:

- ¿Comprendemos las amenazas a las que nos enfrentamos?

- ¿Estamos familiarizados con el riesgo que estamos tomando?

- ¿Conocemos que incluye el portafolio de activos?

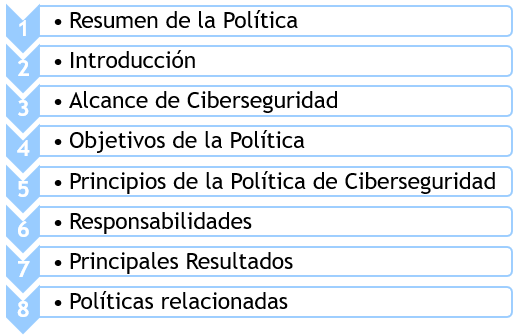

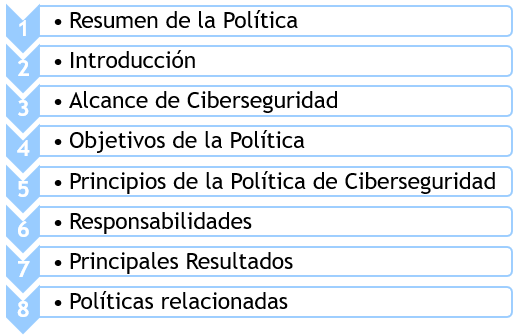

Fuente: ISO 27003, Anexo D, Estructura de una Política

La norma ISO 27003 Anexo D propone la siguiente estructura de una política

- Resumen de la Política: Resumido en una o dos frases (puede sr incorporado dentro de la introducción)

- Introducción: una breve explicación de los temas de la política y el contexto de la publicación

- Alcance: Describe el alcance de la política indicando que esta cubierto por dicha política. Esto puede ser una actividad (informática, ventas, recursos humanos, etc.), un tipo de servicio (Administrador de la Red, Programadores, Agentes de Servicio al Cliente, etc.) o un status o cargo de usuario (empleados, entidades, clientes, proveedores, etc.) o todos los usuarios de la organización. Además, en su caso, el alcance también enumera otra políticas gestionadas por esta política.

- Objetivos: describe la intención de la política

- Principios: describe las normas relativas (Marco de referencia) a las acciones y decisiones para alcanzar los objetivos. En algunos casos puede ser útil identificar los procesos claves relacionados con el tema de la política y las normas para el funcionamiento de los procesos (alineación con la gestión de riesgos).

- Responsabilidades: describe quien es el responsable de las acciones para cumplir los requisitos de la política

- Principales resultados: describe los resultados de negocio si se cumplen los objetivos (Criterios para evaluar los riesgos de Ciberseguridad)

- Políticas relacionadas: describe otras políticas relevantes para el logro de los objetivos, por lo general, proporcionando detalles adicionales sobre temas específicos., Otros temas pueden añadirse al modelo de la política de la organización

Al redactar una política de Ciberseguridad, se debe considerar el valor de los activos de información y su relación con la implicación de cualquier perdida en el negocio. La política de ciberseguridad necesita priorizar las inversiones en áreas importantes y hacer un balance entre las áreas requeridas y todos los tipos de riesgos

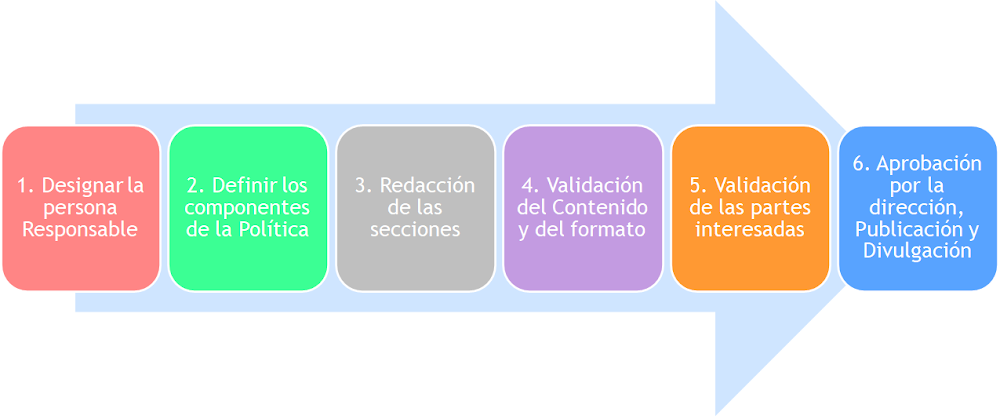

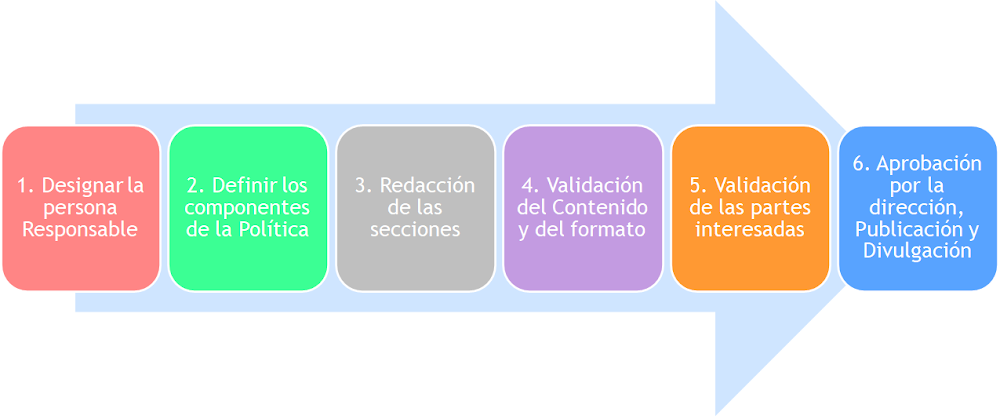

Proceso de redacción de una Política

ISO 27002: Clausula 5.1.1

Un conjunto de políticas para Ciberseguridad deberá estar definido, aprobado por la dirección, publicado y comunicado a los empleados y a las partes externas relevantes.

Fuente: PECB, 2016, Lead Cibersecurity Manager

- Designar a un apersona responsable: Una persona debería ser designada como responsable y facultada por la Dirección para Desarrollar, revisar y evaluar la política que será publicada. Normalmente, es el Gerente del programa de Ciberseguridad quien es el responsable de la gestión y supervisión de la Política de Ciberseguridad

- Definir los componentes de la política: El equipo encargado de redactar la política proporciona una lista de todos los temas que se abordaran en la política

- Escribir las secciones: El equipo encargado de redactar la política escribe las diferentes secciones. Debemos asegurarnos de que las declaraciones se escriben en un lenguaje sencillo pero preciso para que la política sea entendida por todas las partes afectadas por su publicación. Además, debemos evitar la inclusión de especificaciones operativas o referencias a productos específicos en la política. L apolítica deber abordar el “Por qué” y especialmente el “Qué” y no el “Cómo”, el cual se detallara en los procedimientos.

- Validación el contenido y forma: El responsable de la política tiene que validar los contenidos para asegurarse de que la política cumple con los requisitos legales y de la norma ISO, y también de otras políticas de la organización. Por ejemplo, seria contradictorio publicar una política que permita el monitoreo y revisión de todas las comunicaciones de los empleados si, a su vez, existe una política organizacional en relación con la privacidad que lo prohíbe; también puede ser una violación a las leyes del país. En términos del formato, se deberá cerciorar que el documento cumple con la política de documentación en relación con su gestión de ciclo de vida.

- Validación por parte de las partes interesadas: Para garantizar el apoyo y la comprensión de la política, es común recoger los comentarios de los empleados, gerentes y otros interesados en la política. La experiencia demuestra que la etapa de validación puede ser larga, dependiendo del tamaño de la organización, su estructura organizacional y la diversidad de actores involucrados. La inclusión de estos elementos tiene un impacto directo en el momento de la validación que puede representar una razón de una a seis veces el tiempo necesario para el desarrollo de la política misma

- Aprobación por la dirección, Publicación y Divulgación: La política de Ciberseguridad deberá demostrar el compromiso de la dirección y ser aprobada por la dirección. La política debe ser firmada por la mas alta autoridad (gerente general, presidente), pero el proceso de aprobación puede pertenecer a un comité (Junta de directores, consejo de administradores, comité de Seguridad)

- Intranet

- Distribución de copias impresas

- Reunión de Presentación

- Sesión de orientación

- Capacitar/Concientizar