Categorías de Controles

Para diseñar el programa de seguridad de la información, será necesario que el gerente de seguridad se desplace entre los controles generales y de nivel de aplicaciones.

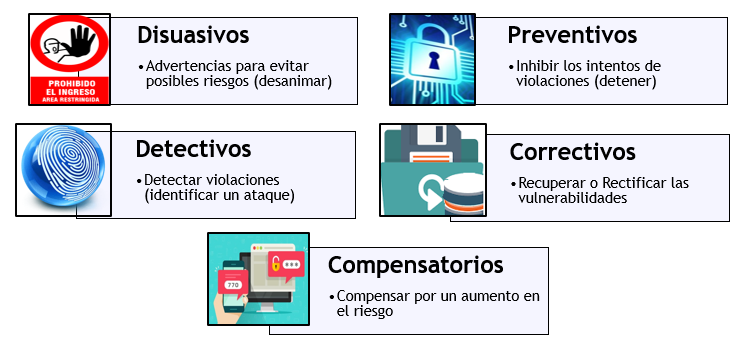

Entre las Categorías de controles de seguridad, por su mecanismo tenemos:

Los controles son los componentes principales que se deben tener en cuenta cuando se desarrolla una estrategia de seguridad de la información.

- Los tipos de controles se pueden categorizar por los mecanismos: Físicos (controles de acceso físico), Técnicos (controles tecnológicos) y administrativos (PNPs)

- Los controles también se categorizan por su propósito: proactivos (directivos, disuasivos, preventivos) y reactivos (detectivos, correctivos, restauradores, compensatorios)

Su elección debe basarse en diversos factores, entre otros, que se garantice su efectividad, que no sean demasiado costoso o restrictivos para la actividades de negocio

Un control es un medio para gestionar un riesgo, por lo tanto la implementación de un control debe ser justificado por un riesgo

Controles generales: son actividades de control que ofrecen soporte de forma centralizada a toda la organización. El termino controles generales se utiliza para describir todos los controles que se aplican a la infraestructura. Estos controles son generalmente actividades de control que respaldan un sistema operativo, una red y seguridad de instalaciones. También pueden incluir procedimientos centralizados de administración de usuarios.

Controles de nivel de aplicación: En los casos en que la información especifica, no centralizada del negocio esta respaldada por la tecnología, las actividades de control de esa tecnología se conocen como controles de nivel de aplicación.