Gestión y Respuesta a Incidentes ISO 27035

Norma ISO 27035

- Clausula 3.3, Evento de Seguridad de la información:

Aparición identificada del estado de un sistema, servicio o red que indica una posible brecha a la política de seguridad de la información o la falta de controles o una situación previamente desconocida que puede ser pertinente a la seguridad

- Clausula 3.4, Incidente de Seguridad de la información:

Una única serie o series de eventos de seguridad de la información no deseados o inesperados que tiene una probabilidad significativa de comprometer las operaciones comerciales y amenazar la seguridad de la información

- Evento: Cualquier ocurrencia observable en un sistema o red (NIST)

Los eventos generalmente requieren que el personal de operaciones de TI tome medidas, y a menudo conducen a incidentes registrados (ITIL)

- Incidente: Es un evento adverso que ha ocasionado o tiene la posibilidad de ocasionar un daño a los activos, la reputación y/o personal de una organización (CISM, ISACA)

Una amenaza inminente de violación de las políticas de seguridad informática, las políticas de uso aceptable o las practicas de seguridad estándar (NIST)

Suceso que origina una interrupción o que posee el potencial para generar una interrupción, (DRII: Disaster Recovery Institute International)

- Problema: Una causa de uno o más incidentes. la causa generalmente no se conoce en el momento en que se crea un Registro de problemas (ITIL)

Es importante distinguir entre un evento y un incidente debido a que los dos términos se utilizan a menudo como sinónimos, a pesar de que tiene diferentes significados.

Un evento es cualquier cambio, error o interrupción dentro de una infraestructura de TI como un fallo del sistema, un error de disco o un usuario que olvido su contraseña.

Si bien hay un acuerdo general en lo que es un evento, hay una mayor variedad en la definición de un incidente. Definición comúnmente utilizada es: “el intento o éxito en el acceso no autorizado, uso, revelación, modificación o perdida de información o la interferencia con las operaciones de red o de sistemas” . Muchas organizaciones definen un incidente como la actividad de un agente de amenaza humana. Otros podrían incluir cualquier cosa disruptiva, incluyendo un mandato judicial para el descubrimiento de la información electrónico o la disrupción por un desastre natural.

Gestión de Incidentes

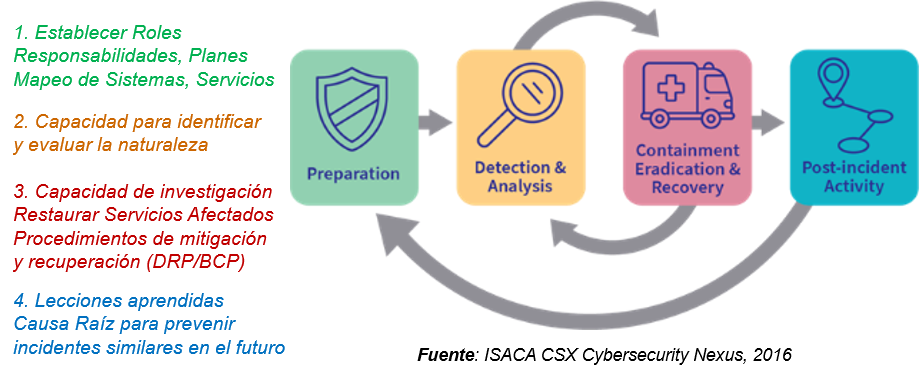

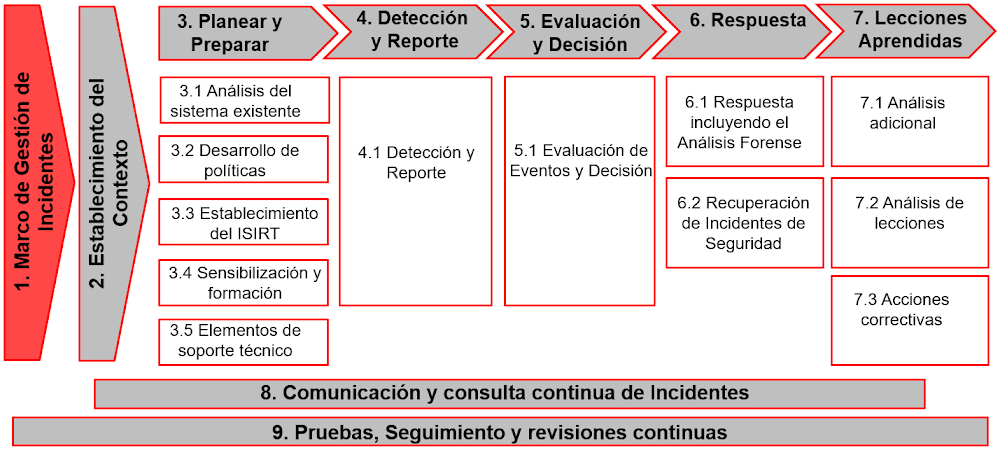

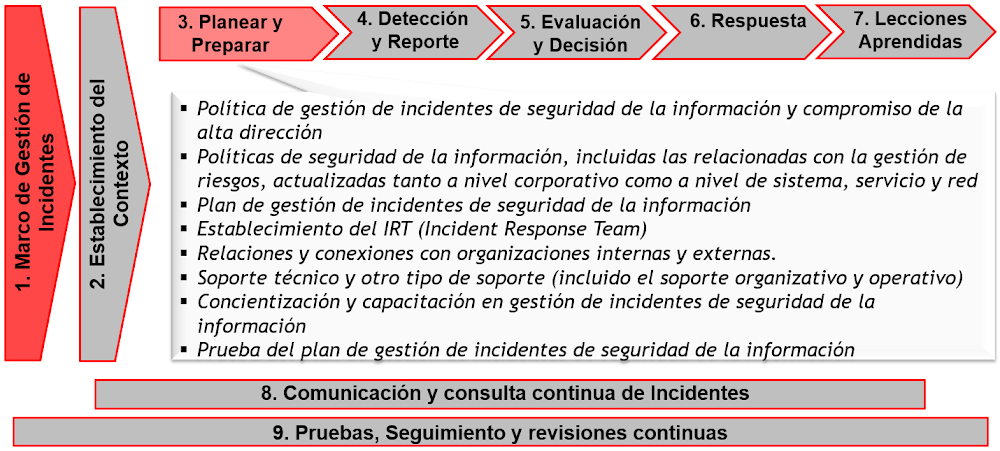

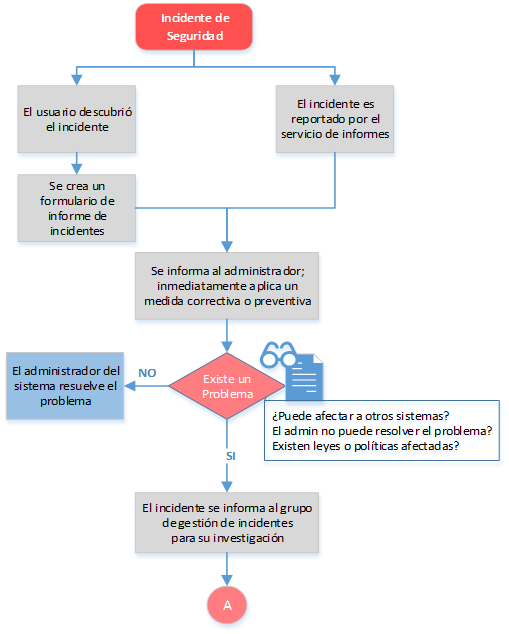

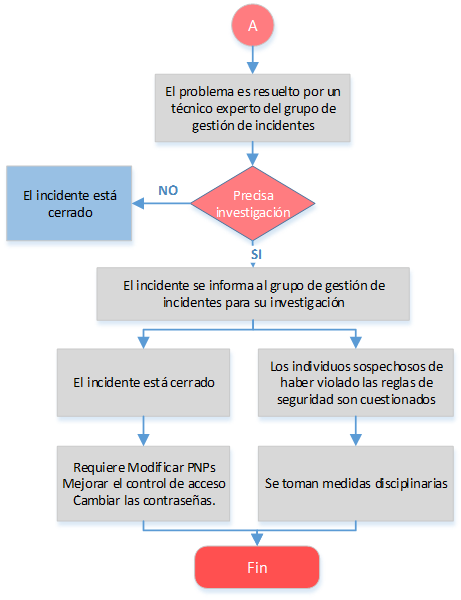

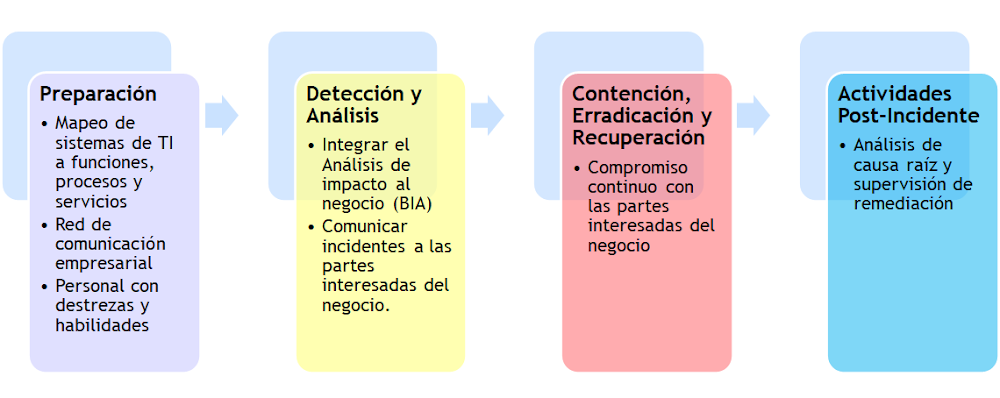

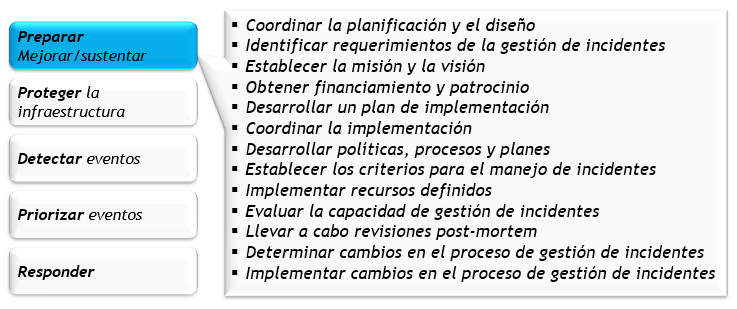

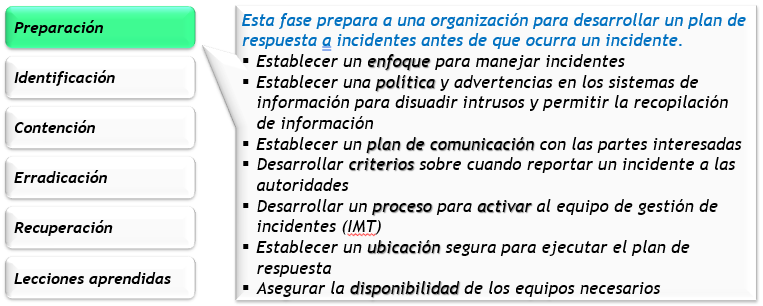

- Gestión de incidentes: Se define como la capacidad para gestionar efectivamente eventos perjudiciales inesperados con el objeto de minimizar los impactos y mantener o restaurar las operaciones normales dentro de los limites de tiempo definidos. Es un Proceso mediante el cual una organización responde y controla un incidente utilizando procedimientos o planes de respuesta de emergencia

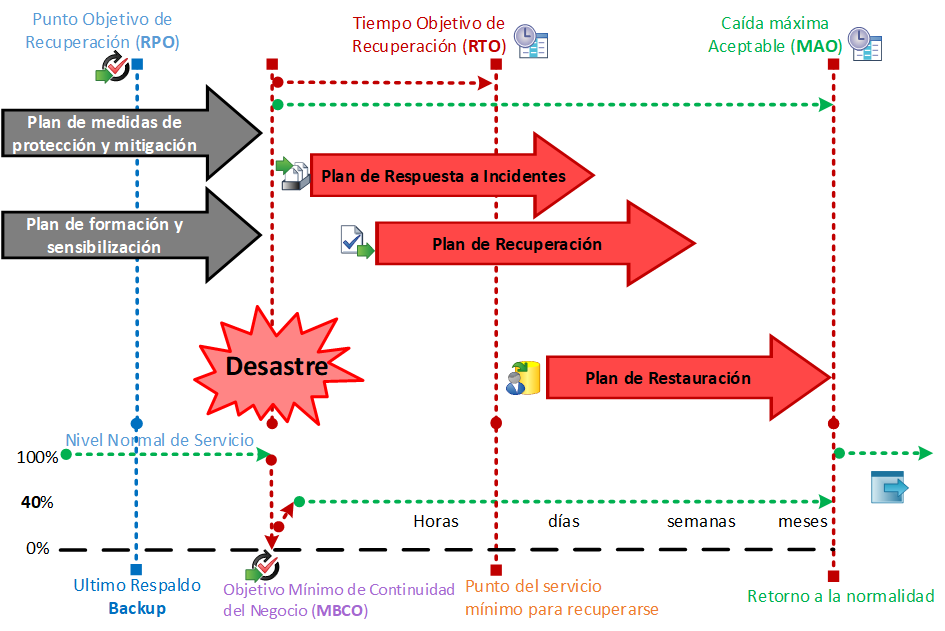

- Respuesta a Incidentes: Es la capacidad operacional de la gestión de incidentes que identifica, prepara y responde a los incidentes para controlar y limitar los daños. es el conjunto de acciones realizadas por una organización ante un desastre u otro evento importante que pueda afectar significativamente a la organización, a su gente o su capacidad de operación normal. Puede incluir: evacuación, activación de un DRP, evaluación de daños o cualquier otra medida necesaria para llevar a la organización a un estatus más estable.

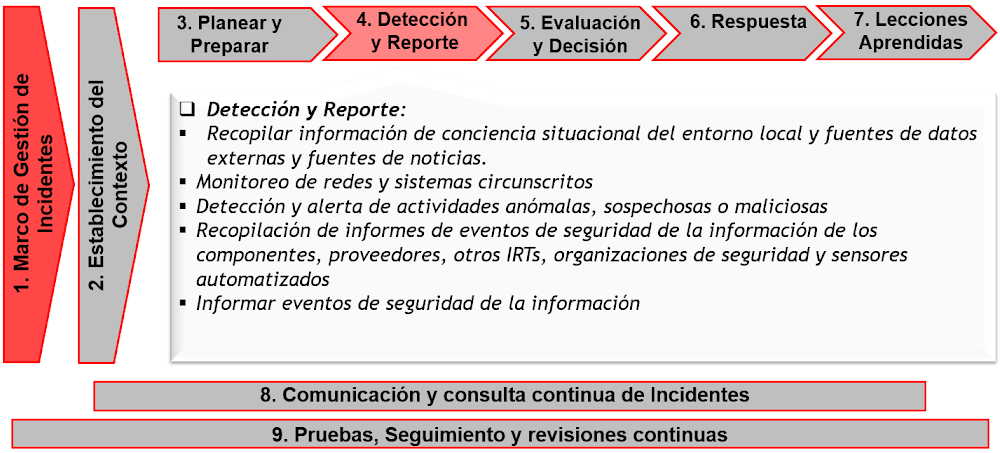

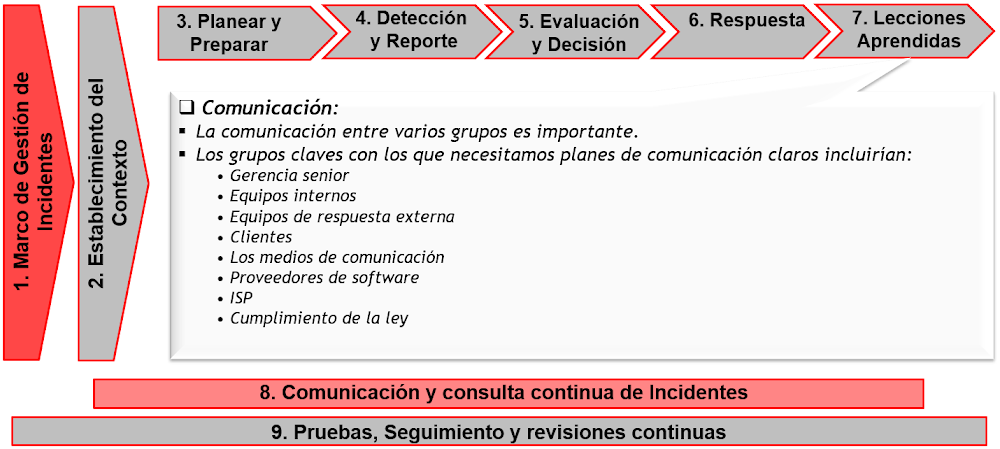

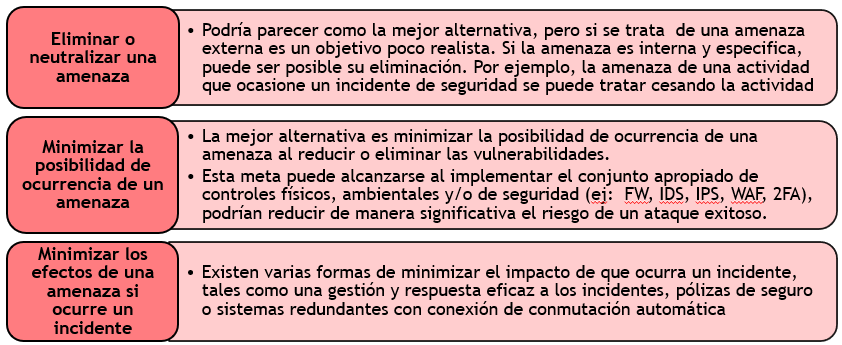

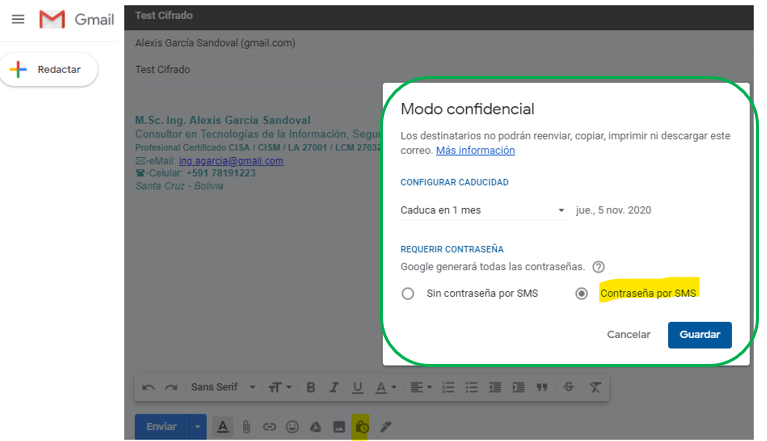

Todas las organizaciones necesitan hacer un esfuerzo significativo en la protección y la prevención de los ciberataques para que estos no causen daños o interrupciones. Sin embargo, los controles de seguridad no son perfectos y no pueden eliminar por completo todos los riesgos; por lo tanto, es importante que las organizaciones se preparen y sean capaces de detectar y gestionar problemas e incidentes de seguridad/ciberseguridad potenciales.

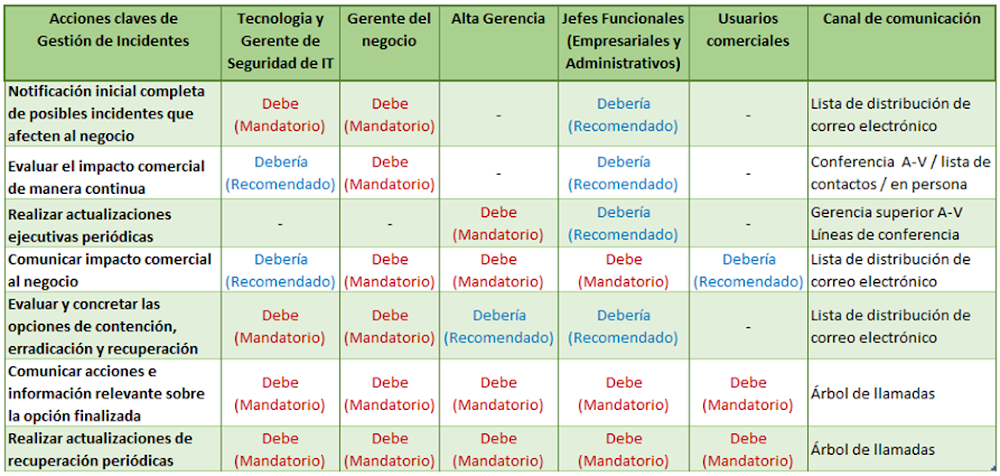

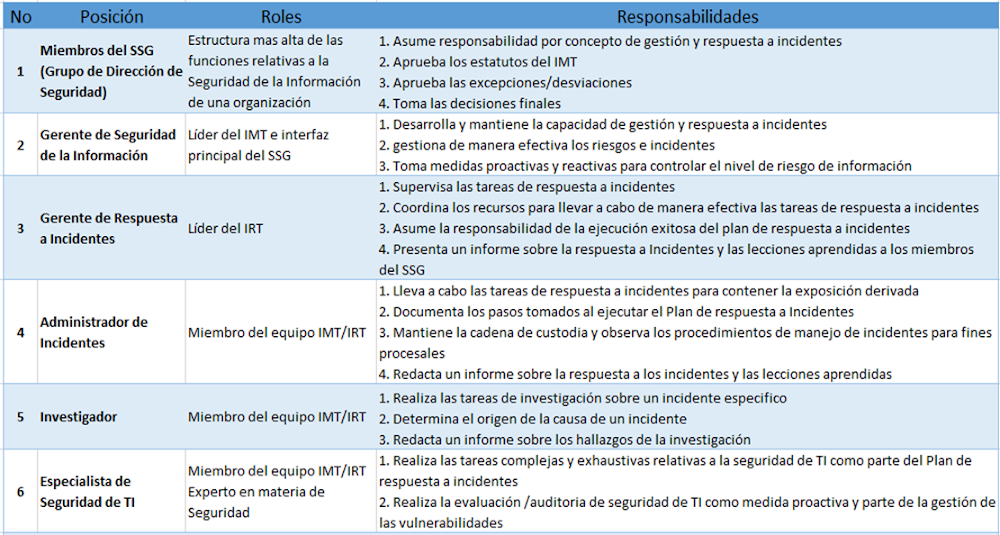

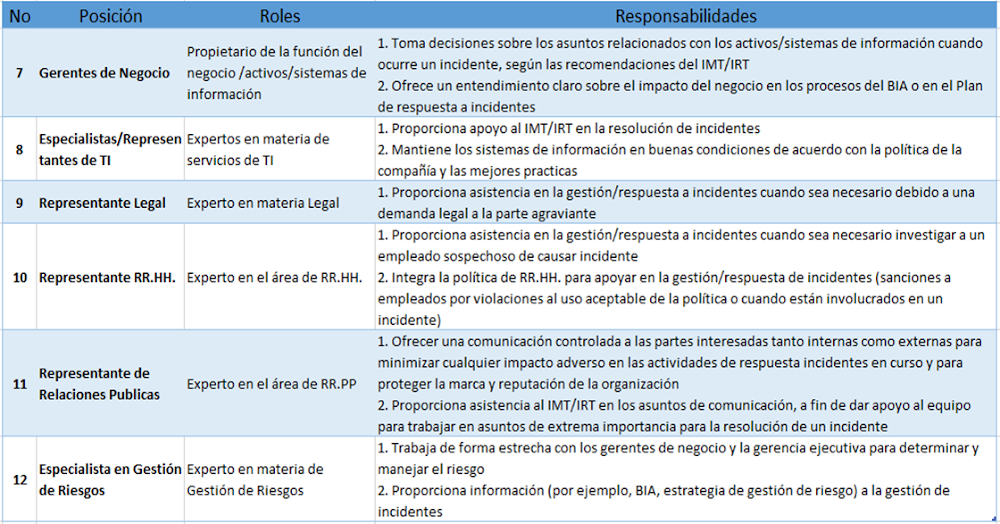

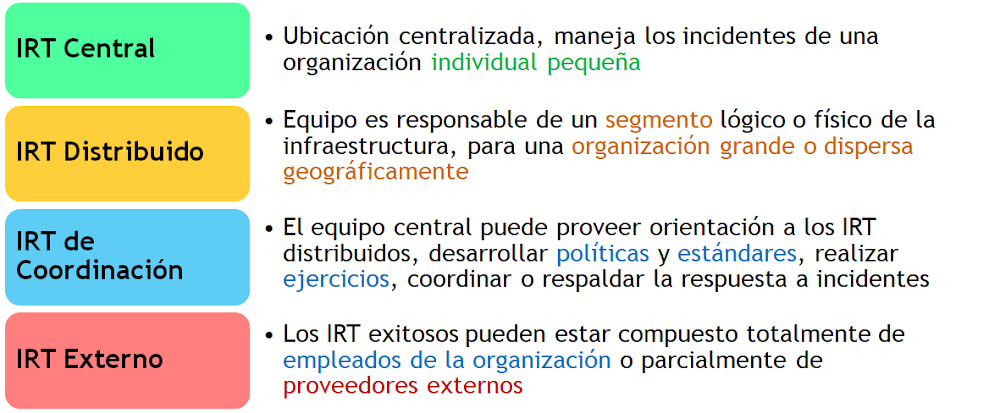

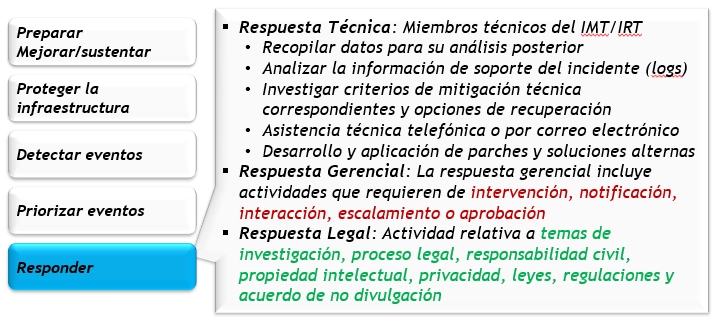

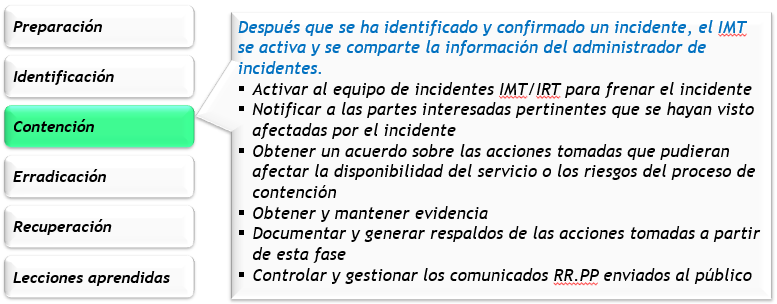

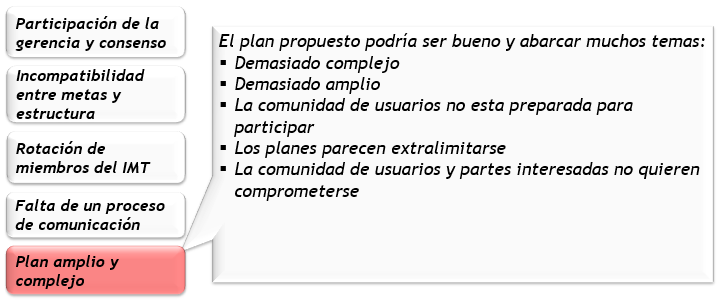

- IMT: Equipo de Gestión de incidentes (Incident Management Team)

- IRT: Equipo de Respuesta a incidentes (Incident Response Team)

Videos Sugeridos: FACT24 Emergency Notification and Crisis Management

https://www.youtube.com/watch?v=ksMA5GbgQA4

https://www.youtube.com/watch?v=QPSIZAylYNs

Evento de seguridad de la Información

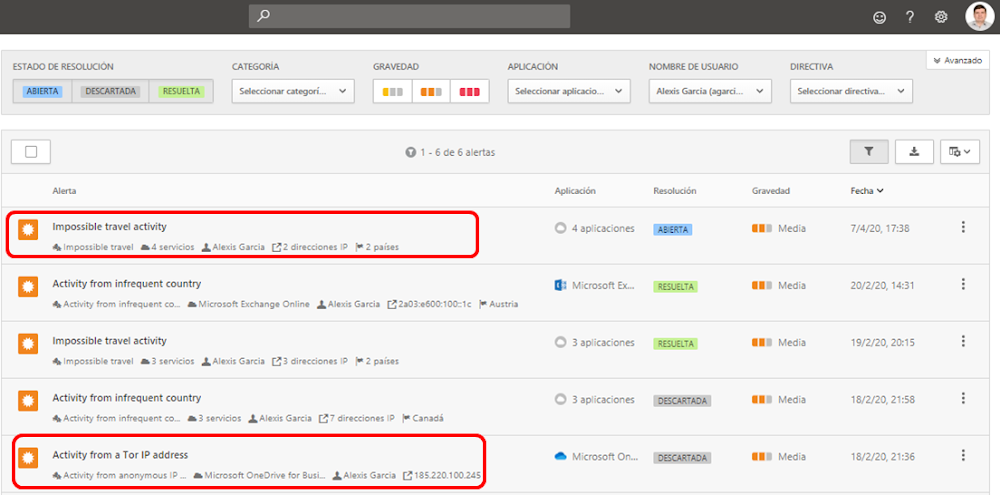

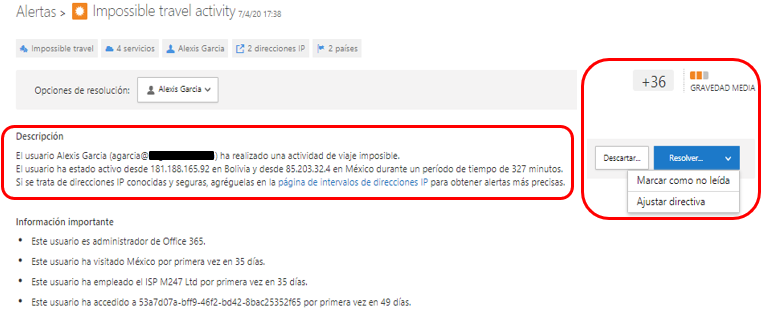

- En la mayoría de las organizaciones, la respuesta a incidentes para eventos relacionados con la información y el sistema de información es responsabilidad del gerente de seguridad de la información o un cargo de dicha jerarquía.

- Estos eventos requieren experiencia técnica junto con la competencia de seguridad de la información.

- El Gerente de Seguridad de la información generalmente es responsable de desarrollar y probar la gestión de incidentes y los planes de respuesta y también se asegura de que se correlacione con el DRP/BCP en caso de que la respuesta a incidentes sea insuficiente para resolver un evento.

Para ITIL (Biblioteca de la Infraestructura de TI) un evento es un cambio de estado que tiene importancia (también se utiliza para indicar una alerta o notificación creada por cualquier servicio de TI), mientras que un incidente es una interrupción no planificada sobre un servicio de TI o la reducción de la calidad de un servicio

A menudo cuando los profesionales de seguridad utilizan la palabra incidente o evento esto puede causar confusión, especialmente en el ámbito de la Gestión de Servicios de TI. Esto debido al hecho de que ITIL define a los eventos e incidentes en un sentido de TI genérico.

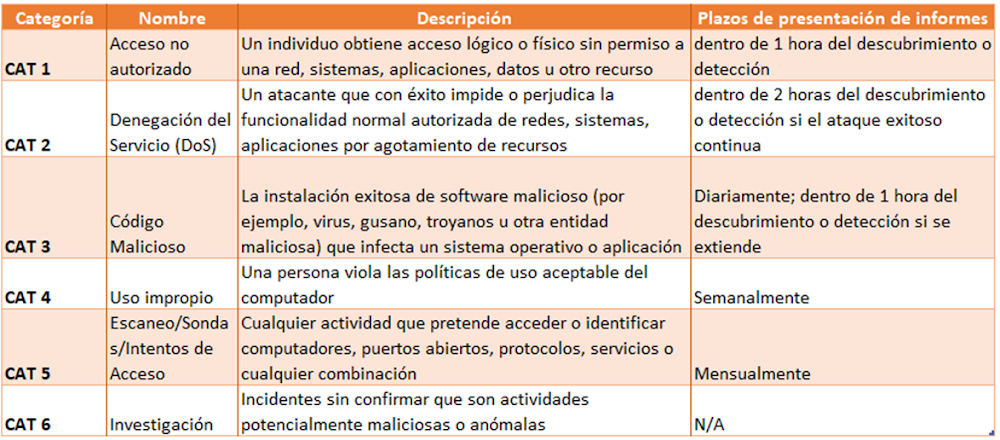

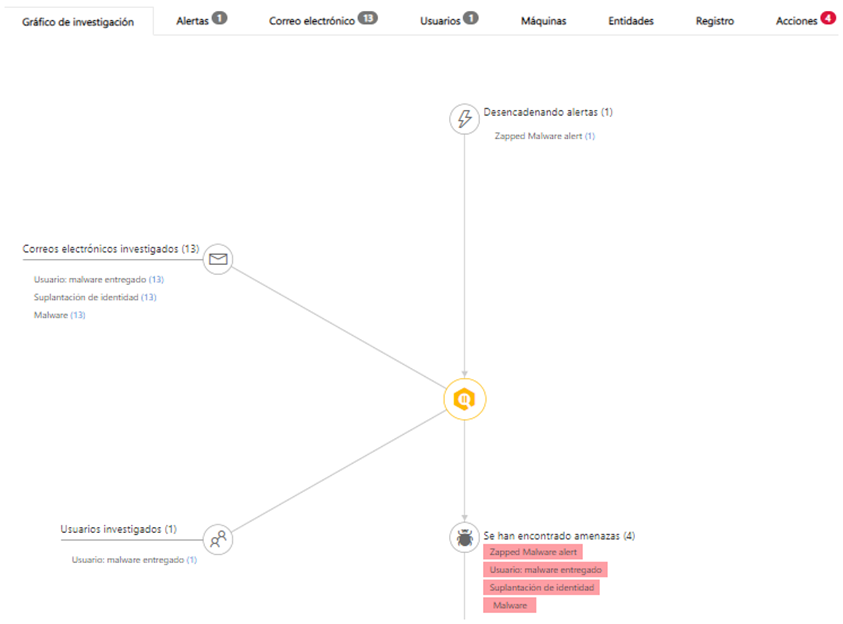

Tipos de Incidentes

- Un incidente de Seguridad/Ciberseguridad es un evento adverso que afecta negativamente a la C-I-D de los datos. De acuerdo a CSX Cybersecurity Nexus de ISACA, los incidentes pueden ser:

- Incidente Involuntario: como el que alguien se olvide de activar una lista de control de acceso (ACL) en el router

- Incidente Malintencionado: como un ataque dirigido por un hacker

- Incidente Técnico: incluye virus, malware, ataques de denegación de servicios (DoS) y fallos del sistema

- Incidente físico: pueden incluir ingeniería social, perdida o robo de computadoras portátiles y dispositivos móviles

Independiente de la definición exacta utilizada por una organización en particular, es importante distinguir entre los eventos que se manejan en el curso normal de los negocios y los incidentes que requieren la experiencia en seguridad e investigación para gestionarlos

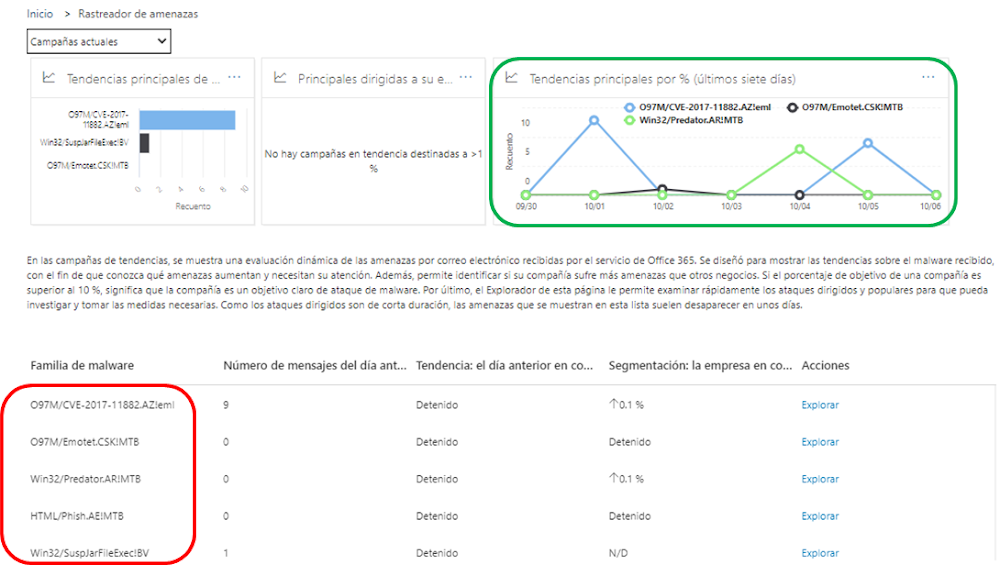

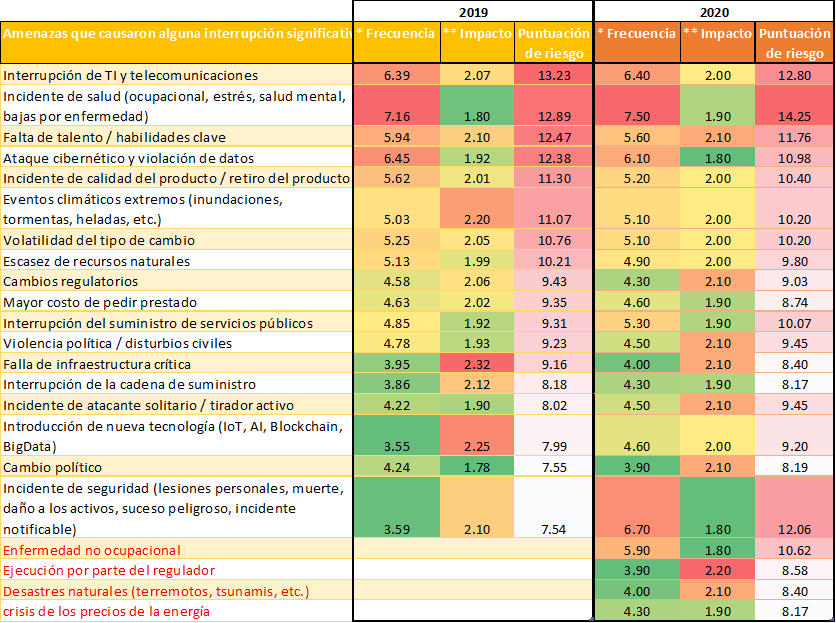

Tabla de Puntuación de Riesgos

Tabla de puntuación de riesgo: (N = 411)

* Frecuencia de incidentes ocurridos durante el último año según la media del grupo. Puntuación máxima = 20

** Impacto del evento ocurrido durante el año pasado basado en la media del grupo donde 1 = Menor y 4 = Extremo

Fuente: BCI (Business Continuity Institute), 2019-2020

El informe de este año revela que los incidentes de salud y seguridad son la principal causa de interrupción en 2019, desbancando a los ciberataques por primera vez desde 2014. Los incidentes de salud, que cubren tanto las enfermedades patológicas causadas por las condiciones laborales como las enfermedades mentales, pueden tener un impacto en operaciones debido al aumento de las bajas por enfermedad y la reducción de la productividad. En caso de un brote de enfermedad en todo el lugar de trabajo (p. Ej. Legionella o intoxicación alimentaria), las operaciones pueden cerrarse y, incluso si el personal puede trabajar desde casa, el bienestar mental de los empleados puede verse afectado si el cierre se prolonga durante un período prolongado.

La legislación del país a menudo requiere que todos los incidentes de salud sean registrados y monitoreados, lo que podría influir en la capacidad de una organización para rastrear y monitorear con mayor precisión este tipo de incidente. Por el contrario, es posible que las interrupciones más pequeñas de TI o telecomunicaciones no se registren con tanta diligencia.

“Las interrupciones que hemos tenido en los últimos 12 meses han sido principalmente interrupciones de“ negocios como siempre ”. Por lo general, se relacionan con cambios en los procesos o los cronogramas que siguen a un cambio legislativo o reglamentario, o para garantizar que nuestro personal reconozca los requisitos y procesos de salud y seguridad en el trabajo, como la notificación de peligros y accidentes ”. Analista de resiliencia, gobierno local, Nueva Zelanda.

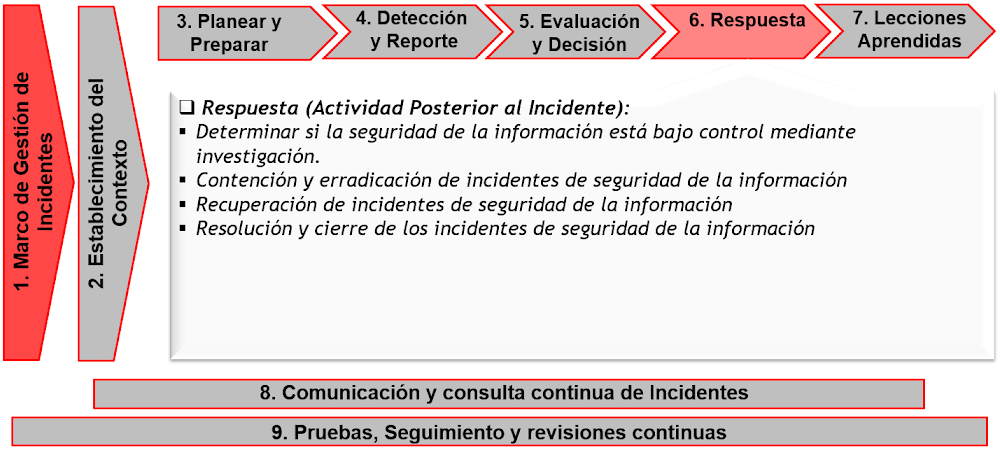

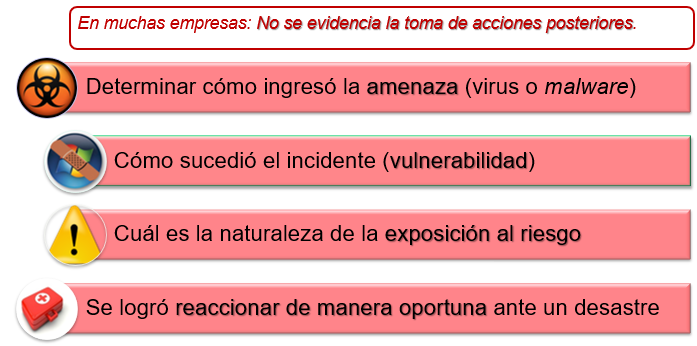

Toma de acciones posterior a un incidente:

En muchas empresas, no se evidencian la toma de acciones posteriores a los incidentes, para determinar, por ejemplo:

cómo ingresó el virus (malware), o cómo se suscitó el incidente (a través de alguna vulnerabilidad no identificada), y cómo identificar la naturaleza o la exposición del riesgo y si además fue posible minimizar el impacto del inconveniente al negocio.

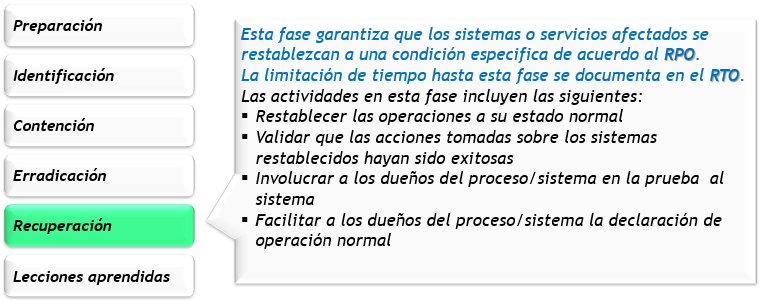

No es posible llevar a cabo un Procedimiento de Recuperación del Negocio de forma rápida (recuperar y restaurar los sistemas críticos), dentro de un Tiempo Objetivo de Recuperación (RTO) razonable sin tener impactos adversos para el negocio.