NIST CSF

NIST CSF, es un marco voluntario que consta de estándares, directrices y mejores prácticas para gestionar el riesgo de Ciberseguridad de infraestructuras Críticas.

El proceso de desarrollo del Marco de ciberseguridad NIST CSF

Dado un aumento sostenido de la cantidad de incidentes de ciberseguridad en los EEUU, el 12 de febrero de 2013, el Presidente Barack Obama redactó la Orden Ejecutiva 13636 de Mejora de Ciberseguridad de Infraestructuras Críticas (Improving Critical Infrastructure Cybersecurity), en donde se delegaba al Intituto NIST (National Institute of Standards and Technology) el desarrollo de un marco de trabajo para la reducción de riesgos asociados con este tipo de entornos, con el soporte del Gobierno, la industria y los usuarios.

Principales componentes del Framework NIST para Mejorar la Ciberseguridad de la Infraestructura Crítica

El Marco provee un enfoque homogéneo para reducir el riesgo vinculado a las amenazas cibernéticas que puedan comprometer la seguridad de la información.

Se encuentra alineado con las mejores prácticas internacionales, como ISO/IEC 27001:2013, COBIT 5 para Seguridad de la Información, NIST SP 800-53 rev.4 entre otros.

El Marco puede ayudar a una organización a planificar su estrategia de gestión de riesgos de ciberseguridad y desarrollarla a lo largo del tiempo en función de su actividad, tamaño y otras características distintivas y elementos específicos. No es un documento estático, sino que se irá modificando de acuerdo a los cambios tecnológicos, la evolución de las amenazas y los cambios en las técnicas de gestión de riesgos

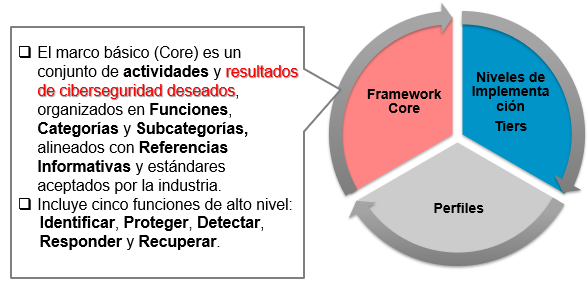

El núcleo del Marco se basa en el ciclo de vida del proceso de gestión de la ciberseguridad desde el punto de vista técnico y organizacional. Proporciona un conjunto de actividades para lograr resultados específicos de ciberseguridad.

Sus principales componentes son:

Núcleo básico (Core), Niveles (Tiers) y Perfiles (Profiles)

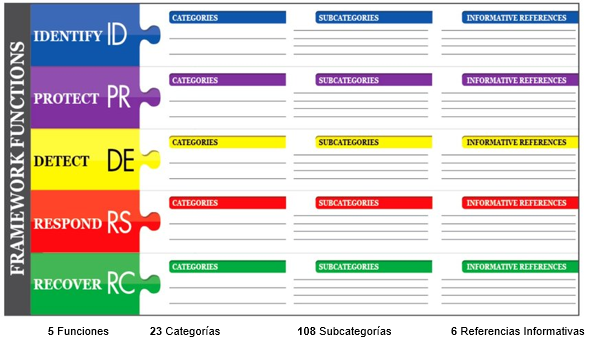

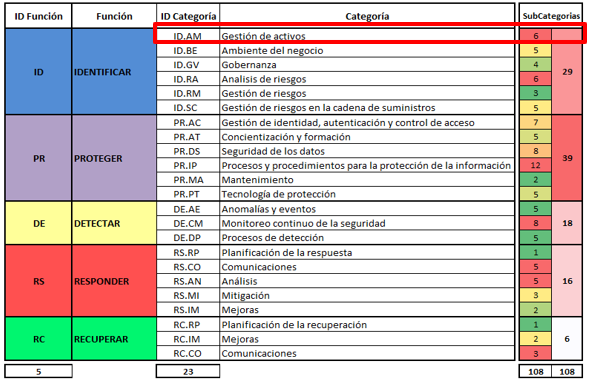

El núcleo del Marco (Framework Core) comprende cuatro elementos (funciones, categorías, subcategorías y referencias informativas), y consta de cinco funciones de alto nivel (identificar, proteger, detectar, responder y recuperar). El siguiente nivel inferior son las 23 categorías que se dividen en las cinco funciones.

Cada subcategoría tiene asociada referencias a normas y estándares internacionales de seguridad.

En el proceso de contextualización se agregaron prioridades a las subcategorías, se les asignaron requisitos y se elaboraron perfiles. Los requisitos fueron elaborados siguiendo los lineamientos de la norma ISO/IEC 27001:2013, la normativa vigente y las mejores prácticas internacionales en materia de seguridad de la información.

El marco básico (Framework Core):

- Las Funciones son el nivel más alto de abstracción incluido en el Marco. Actúan como la columna vertebral del Framework Core en el que se organizan todos los demás elementos. Estas cinco funciones fueron seleccionadas porque representan los cinco pilares principales para un programa de ciberseguridad exitoso y holístico. Ayudan a las organizaciones a expresar fácilmente su gestión del riesgo de ciberseguridad a un alto nivel y posibilitan decisiones de gestión de riesgos.

- Categoría: Es la subdivisión de una función en grupos de resultados de ciberseguridad estrechamente ligados a las necesidades funcionales y actividades particulares. Algunos ejemplos son: “Gestión de activos”, “Evaluación de riesgos”, “Mantenimiento”.

- Subcategoría: Divide una categoría en resultados concretos de las actividades técnicas y/o de gestión. Proporcionan un conjunto de resultados que, aunque no de forma exhaustiva, ayudan al logro de los resultados en cada categoría. Algunos ejemplos son: “La política de seguridad de la información se encuentra establecida”, “Gestión de acceso remoto”, “Existe un plan de gestión de vulnerabilidades”.

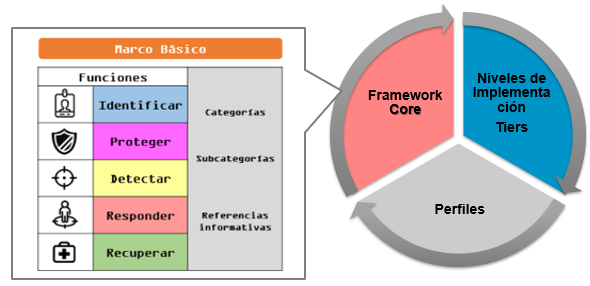

- Identificar (ID): Ayuda a desarrollar un entendimiento organizacional para administrar el riesgo de ciberseguridad de los sistemas, las personas, los activos, los datos y las capacidades. La comprensión del contexto empresarial, los recursos que respaldan las funciones críticas y los riesgos relacionados con la ciberseguridad permiten que una organización se centre y priorice sus esfuerzos, de acuerdo con su estrategia de administración de riesgos y sus necesidades comerciales.

- Proteger (PR): Describe las medidas de seguridad adecuadas para garantizar la entrega de servicios de las infraestructuras críticas. Esta función contempla la capacidad de limitar o contener el impacto de un potencial evento de ciberseguridad.

- Detectar (DE): Define las actividades necesarias para identificar la ocurrencia de un evento de ciberseguridad, permitiendo el descubrimiento oportuno de los mismos.

- Responder (RS): Incluye actividades necesarias para tomar medidas con respecto a un incidente de ciberseguridad detectado, desarrollando la capacidad de contener el impacto de un potencial incidente.

- Recuperar (RC): Identifica las actividades necesarias para mantener los planes de resiliencia y para restaurar cualquier capacidad o servicio que se haya deteriorado debido a un incidente de ciberseguridad. Esta función es compatible con la recuperación oportuna de las operaciones normales para reducir el impacto de un incidente de ciberseguridad.

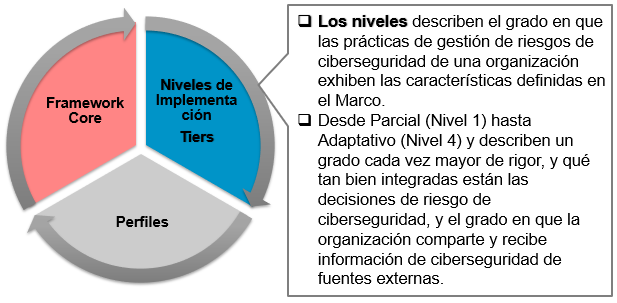

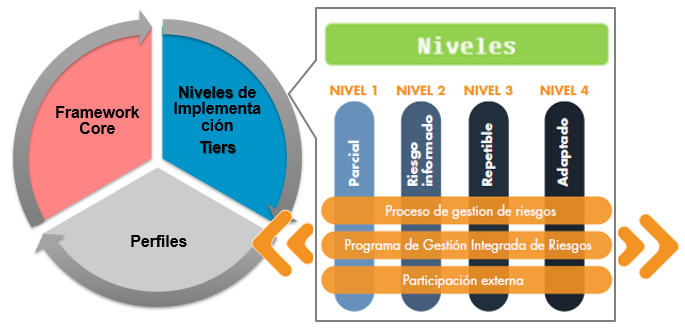

Los niveles describen el grado en que las prácticas de gestión de riesgos de ciberseguridad de una organización exhiben las características definidas en el Marco. Los niveles van desde parcial (nivel 1) hasta adaptativo (nivel 4) y describen un grado creciente de rigor, y qué tan bien integradas están las decisiones de riesgo de ciberseguridad en las decisiones de riesgo más amplias, y el grado en que la organización comparte y recibe información de ciberseguridad de terceros fiestas

Si bien NIST remarca que los niveles no necesariamente representan niveles de madurez, en la práctica se asemejan. Lo sustancial es que las organizaciones determinen el nivel deseado (no todos los controles deben implementarse en el nivel más alto), asegurándose de que el nivel seleccionado cumple al menos con los objetivos de la organización,

Reduce el riesgo de ciberseguridad a niveles aceptables, tienen un costo admisible y que son factibles de implementar.

Los niveles de madurez en cada subcategoría serán descritos según sus requisitos.

- Nivel 0: Es el primer nivel del modelo de madurez donde las acciones vinculadas a seguridad de la información y ciberseguridad son casi o totalmente inexistentes. La organización no ha reconocido aún la necesidad de realizar esfuerzos en ciberseguridad. Este nivel no es incluido en la tabla del modelo de madurez.

- Nivel 1 (Parcial): Es el segundo nivel del modelo. Existen algunas iniciativas sobre ciberseguridad, aunque los esfuerzos se realizan en forma aislada. Se realizan implementaciones con enfoques ad-hoc y existe alta dependencia del personal que lleva a cabo las tareas que habitualmente no se encuentran documentadas. Existe una actitud reactiva ante incidentes de seguridad.

- Nivel 2 (Riesgo Informado): Es el tercer nivel del modelo de madurez. Se han establecido ciertos lineamientos o pautas para la ejecución de las tareas, pero aún existe dependencia del conocimiento individual. Se ha avanzado en el desarrollo de los procesos y existe cierta documentación para realizar las tareas.

- Nivel 3 (Repetible): Es el cuarto nivel del modelo de madurez y se caracteriza por la formalización y documentación de políticas y procedimientos, así como implementaciones de alta complejidad y/o automatizaciones que centralizan y permiten iniciativas de gobernanza. Las políticas y procedimientos son difundidos, facilitan la gestión y posibilitan establecer controles y métricas. Los esfuerzos en ciberseguridad se enfocan en los procesos, las personas y la tecnología.

- Nivel 4 (Adaptado): Es el último nivel del modelo de madurez. El Responsable de la Seguridad de la Información (OSI) tiene un rol clave en el control y mejora del Sistema de Gestión de Seguridad de la Información (SGSI) realizando o coordinando actividades de control interno para verificar cumplimientos y desvíos. Se desarrollan las lecciones aprendidas que, junto con los controles determinan las acciones para la mejora continua. Las partes interesadas son informadas periódicamente, lo cual permite alinear los esfuerzos, estrategias y tecnologías de ciberseguridad con los objetivos y estrategias de la organización.

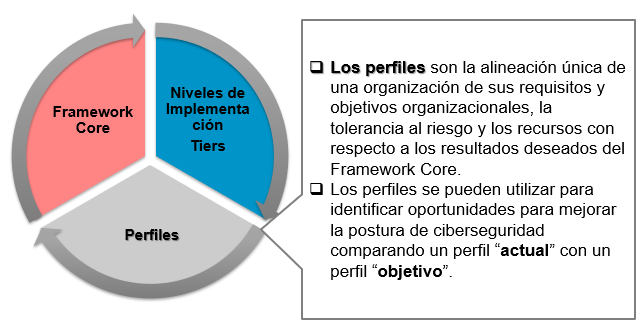

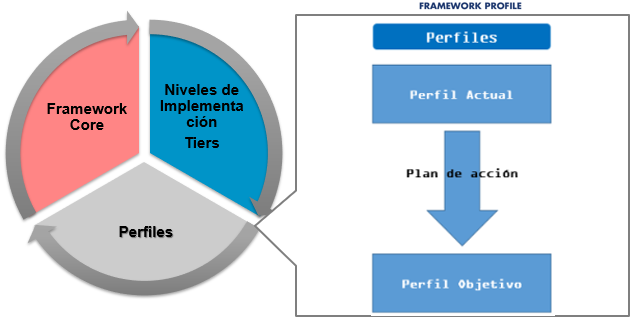

La identificación del perfil actual les permite a las organizaciones realizar una revisión objetiva (sin implicar esto una auditoría formal u otras evaluaciones técnicas) de su programa de ciberseguridad en relación con el CSF y conocer certeramente cuál es su situación actual de seguridad. Teniendo en cuenta la evaluación del riesgo organizacional, los requisitos de cumplimiento y los objetivos organizacionales, se puede crear un perfil objetivo, que, en comparación con el perfil actual, informará la estrategia de liderazgo y las prioridades para la contratación, capacitación, cambios de políticas, cambios de procedimientos y adquisición de tecnología.

Perfil: Un perfil representa las necesidades de ciberseguridad, basadas en los objetivos de negocio, considerando el riesgo percibido y la dependencia existente de las TIC. Cada organización tendrá asignado un perfil sobre el cual trabajar. Se han definido tres perfiles para poder priorizar y establecer el avance en ciberseguridad: básico, estándar y avanzado.

- Básico (B): el riesgo percibido vinculado a ciberseguridad es bajo; una falla, disrupción o incidente que pueda afectar los servicios propios, se recuperan al mejor esfuerzo, no existiendo afectación directa a los objetivos del negocio.

- Estándar (E): el riesgo percibido vinculado a ciberseguridad es moderado, pero existe alta dependencia de las TIC para el cumplimiento de los objetivos del negocio. La continuidad de los servicios no soporta más de 48h corridas de indisponibilidad.

- Avanzado (A): el riesgo percibido vinculado a ciberseguridad es alto; una falla, disrupción o incidente puede afectar servicios transversales y/o críticos propios o de terceros. La continuidad de los servicios no soporta más de 24h corridas de indisponibilidad.

Prioridad: Las subcategorías del Marco, dentro de un perfil (Básico - B, Estándar - E, Avanzado - A) tienen asociado un nivel de prioridad de abordaje.

Las prioridades definidas son:

- P1: Subcategoría que forma parte de una línea base de ciberseguridad, de abordaje inmediato y cumplimiento en el corto plazo (hasta 1 año).

- P2: Subcategoría que se requiere implementar a mediano plazo (de 1 a 2 años).

- P3: Subcategoría que se requiere implementar a largo plazo (de 2 a 3 años).

El núcleo fue diseñado para cubrir toda la amplitud, sin ser demasiado profundo. Cubre temas en todo el mundo cibernético, físico y personal.

Framework Core consta de cinco funciones de alto nivel: identificar, proteger, detectar, responder y recuperar.

Los elementos del Núcleo del Marco trabajan juntos en la siguiente manera:

- Las Funciones organizan actividades básicas de seguridad cibernética en su nivel más alto. Estas funciones son Identificar, Proteger, Detectar, Responder y Recuperar. Estas ayudan a una organización a expresar su gestión del riesgo de seguridad cibernética organizando información, habilitando decisiones de gestión de riesgos, abordando amenazas y mejorando el aprender de actividades previas. Las Funciones también se alinean con las metodologías existentes para la gestión de incidentes y ayudan a mostrar el impacto de las inversiones en seguridad cibernética. Por ejemplo, las inversiones en planificación y ejercicios apoyan la respuesta oportuna y las acciones de recuperación, lo que resulta en un impacto reducido en la prestación de servicios.

- Las Categorías son las subdivisiones de una Función en grupos de resultados de seguridad cibernética estrechamente vinculados a las necesidades programáticas y actividades particulares. Los ejemplos de categorías incluyen "Gestión de activos", "Gestión de identidad y control de acceso" y "Procesos de detección".

- Las Subcategorías dividen aún más una Categoría en resultados específicos de actividades técnicas o de gestión. Proporcionan un conjunto de resultados que, aunque no son exhaustivos, ayudan a respaldar el logro de los resultados en cada Categoría. Algunos ejemplos de subcategorías incluyen "Los sistemas de información externos se catalogan", "Los datos en reposo se protegen" y "Las notificaciones de los sistemas de detección se investigan".

- Las Referencias Informativas son secciones específicas de normas, directrices y prácticas comunes entre los sectores de infraestructura crítica que ilustran un método para lograr los resultados asociados con cada Subcategoría. Las referencias informativas presentadas en el Núcleo del Marco son ilustrativas y no exhaustivas. Se basan en la orientación intersectorial.

El núcleo del Marco (Framework Core) comprende cuatro elementos (funciones, categorías, subcategorías y referencias informativas), y consta de cinco funciones de alto nivel (identificar, proteger, detectar, responder y recuperar). El siguiente nivel inferior son las 23 categorías que se dividen en las cinco funciones.

Está diseñado para ser intuitivo y actuar como una capa de traducción para permitir la comunicación entre equipos multidisciplinarios mediante el uso de un lenguaje simplista y no técnico.

Las seis subcategorías representadas en la Categoría de Gestión de Activos (ID.AM) proporcionan un ejemplo de las declaraciones centradas en los resultados que se encuentran en todo el núcleo.

Las seis subcategorías representadas en la Categoría de Gestión de Activos (ID.AM) proporcionan un ejemplo de las declaraciones centradas en los resultados que se encuentran en todo el núcleo.

Las referencias informáticas del Framework NIST hace referencia a estándares, directrices y mejores prácticas de la industria:

- COBIT: Control Objectives for Information and Related Technology.

- CSC: Council on CyberSecurity (CCS) Critical Security Controls.

- ISA-62443-2-1 (99.02.01)-2009, Security for Industrial Automation and Control Systems: Establishing an Industrial Automation and Control Systems Security Program.

- ISA-62443-3-3 (99.03.03)-2013, Security for Industrial Automation and Control Systems: System Security Requirements and Security Levels.

- ISO/IEC 27001:2013, Information technology Security Techniques Information Security Management Systems Requirements.

- NIST SP 800-53 Rev. 4: NIST Special Publication 800-53 Revision 4, Security and Privacy Controls for Federal Information Systems and Organizations